Οι συνήθεις πρακτικές ασφάλειας πληροφορικής μπορεί να μην σας προστατεύουν από κακόβουλες επιθέσεις που εισέρχονται στο σύστημά σας μέσω καθημερινών συσκευών, όπως τα κλειδιά USB. Shutterstock

Εάν διευθύνετε μια επιχείρηση, πιθανότατα ανησυχείτε για την ασφάλεια της πληροφορικής. Ίσως να επενδύσετε σε λογισμικό προστασίας από ιούς, τείχη προστασίας και σε τακτικές ενημερώσεις συστήματος.

Δυστυχώς, αυτά τα μέτρα ενδέχεται να μην σας προστατεύουν από κακόβουλες επιθέσεις που εισέρχονται στα συστήματά σας μέσω καθημερινών συσκευών.

Το απόγευμα της Παρασκευής, 24 Οκτωβρίου 2008, Richard C. Schaeffer Jr, ο κορυφαίος αξιωματικός προστασίας συστημάτων υπολογιστών της NSA ήταν σε ενημέρωση με τον πρόεδρο των ΗΠΑ Τζορτζ Μπους όταν ένας βοηθός του έδωσε ένα σημείωμα. Το σημείωμα ήταν σύντομο και επίκαιρο. Είχαν χακαριστεί.

Πώς συνέβη? Ο ένοχος ήταν ένα απλό USB.

Επιθέσεις αλυσίδας εφοδιασμού USB

Η επίθεση ήταν απροσδόκητη επειδή τα ταξινομημένα στρατιωτικά συστήματα δεν συνδέονται με εξωτερικά δίκτυα. Η πηγή απομονώθηκε σε ένα σκουλήκι φορτωμένο σε ένα κλειδί USB που είχε ρυθμιστεί προσεκτικά και είχε αφεθεί σε μεγάλο αριθμό αγοράστηκε από ένα τοπικό περίπτερο διαδικτύου.

Αυτό είναι ένα παράδειγμα επίθεσης εφοδιαστικής αλυσίδας, το οποίο εστιάζει στα λιγότερο ασφαλή στοιχεία στην αλυσίδα εφοδιασμού ενός οργανισμού.

Ο αμερικανικός στρατός μετακόμισε αμέσως απαγόρευση μονάδων USB στο πεδίο. Λίγα χρόνια αργότερα, οι ΗΠΑ θα χρησιμοποιούσαν την ίδια τακτική για να παραβιάσουν και να διαταράξουν το πρόγραμμα πυρηνικών όπλων του Ιράν σε μια επίθεση που τώρα έχει ονομαστεί stuxnet.

Το μάθημα είναι σαφές: εάν συνδέετε μονάδες USB στα συστήματά σας, πρέπει να είστε πολύ σίγουροι από πού προέρχονται και τι υπάρχει σε αυτά.

Εάν ένας προμηθευτής μπορεί να πάρει ένα μυστικό ωφέλιμο φορτίο σε ένα USB stick, τότε δεν υπάρχει ασφαλής περίοδος κατά την οποία ένα USB είναι μια καλή επιλογή. Για παράδειγμα, μπορείτε αυτήν τη στιγμή να αγοράσετε ένα USB stick που είναι κρυφά ένας μικρός υπολογιστής και, με την εισαγωγή, θα ανοίξει ένα παράθυρο στο μηχάνημά σας και θα παίξει το Πορεία Death Star.

Αυτό είναι μόνο ένα είδος επίθεσης εφοδιαστικής αλυσίδας. Ποια είναι τα άλλα είδη;

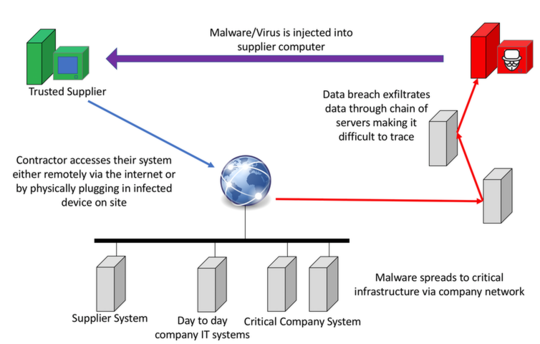

Επιθέσεις αλυσίδας εφοδιασμού δικτύου

Οι χρήστες υπολογιστών έχουν μια αυξανόμενη τάση να αποθηκεύουν όλες τις πληροφορίες τους σε ένα δίκτυο, συγκεντρώνοντας τα περιουσιακά τους στοιχεία σε ένα μέρος. Σε αυτό το σενάριο, εάν ένας υπολογιστής παραβιαστεί, ολόκληρο το σύστημα είναι ανοιχτό σε έναν εισβολέα.

Σκεφτείτε ένα τηλέφωνο συνδιάσκεψης που χρησιμοποιείται στον οργανισμό σας. Ας υποθέσουμε ότι αυτό το τηλέφωνο με δυνατότητα δικτύου είχε ενσωματωμένο σφάλμα που θα επέτρεπε στους επιτιθέμενους να το κάνουν ακούστε τυχόν συνομιλίες στην περιοχή. Αυτή ήταν η πραγματικότητα μέσα 2012 όταν επηρεάστηκαν περισσότερες από 16 εκδόσεις του δημοφιλούς τηλεφώνου IP της Cisco. Η Cisco κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα για τα τηλέφωνά τους, η οποία θα μπορούσε να εγκατασταθεί από τα τμήματα ασφάλειας πληροφορικής των περισσότερων εταιρειών.

Το βασικό μοντέλο μιας επίθεσης αλυσίδας εφοδιασμού δικτύου δείχνει πόσο ευάλωτα είναι τα διασυνδεδεμένα συστήματα μέσα σε έναν οργανισμό. Συγγραφέας παρέχεται

Το 2017, ένα παρόμοιο ζήτημα προέκυψε όταν μια μάρκα πλυντηρίων πιάτων νοσοκομείου επηρεάστηκε από ένα ενσωματωμένος ανασφαλής διακομιστής ιστού. Στην περίπτωση ενός νοσοκομείου, υπάρχουν πολλά ιδιωτικά δεδομένα και εξειδικευμένος εξοπλισμός που θα μπορούσαν να διακυβευτούν από μια τέτοια ευπάθεια. Ενώ τελικά κυκλοφόρησε ένα έμπλαστρο, χρειάστηκε εξειδικευμένος τεχνικός υπηρεσιών για να το ανεβάσει.

Οι επιθέσεις εφοδιαστικής αλυσίδας έχουν ενοχοποιηθεί πρόσφατα στο ποσοστό καταστροφικής αποτυχίας του πυραυλικού προγράμματος της Βόρειας Κορέας. Ντέιβιντ Κένεντι, σε βίντεο για The Insider, συζητά πώς οι ΗΠΑ είχαν διακόψει προηγουμένως τα πυρηνικά προγράμματα χρησιμοποιώντας τον κυβερνοχώρο. Εάν εξακολουθούν να διαθέτουν αυτήν την ικανότητα, είναι πιθανό ότι θα ήθελαν να την κρατήσουν κρυφή. Εάν συμβαίνει αυτό, είναι πιθανό ότι μία από τις πολυάριθμες αποτυχίες της Βόρειας Κορέας θα μπορούσε να ήταν μια δοκιμή ενός τέτοιου κυβερνοόπλου.

Πέντε τρόποι με τις οποίες οι εταιρείες μπορούν να προστατευτούν

Για να προστατευτείτε από όλα αυτά, πρέπει να δημιουργήσετε βασικές διαδικασίες διαδικτυακής υγιεινής που μπορούν να σας βοηθήσουν να κρατήσετε την επιχείρησή σας απαλλαγμένη από μολύνσεις.

-

Αγοράστε και εγκαταστήστε καλό λογισμικό προστασίας από ιούς και εκτελέστε το σε προστατευτική λειτουργία, όπου σαρώνει τα πάντα στο μηχάνημά σας. Ναί, ακόμη και τα Mac παίρνουν ιούς

-

παρακολουθείτε ποιος είναι στο δίκτυό σας, αποφύγετε τη χρήση μη αξιόπιστων συσκευών όπως USB και ζητήστε από τους διαχειριστές σας να αποκλείσουν την εξουσιοδότηση ως πολιτική σε όλο το σύστημα

-

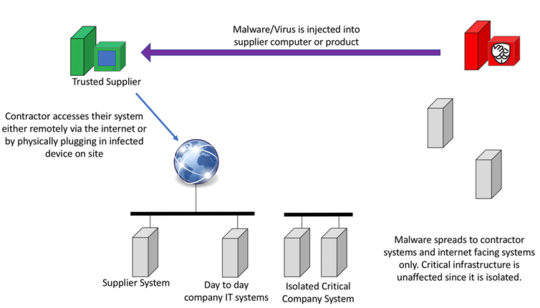

διαχωρίστε τα δίκτυά σας. Έχετε κρίσιμες υποδομές εργοστασίων; Μην το έχετε στο ίδιο δίκτυο με τα καθημερινά σας δίκτυα, δημόσια ή με πρόσβαση σε επισκέπτες

-

ενημερώνετε τακτικά. Μην ανησυχείτε για τα πιο πρόσφατα και μεγαλύτερα ζητήματα, διορθώστε τις γνωστές ευπάθειες στα συστήματά σας - ειδικά αυτό του 1980

-

πληρώσετε για το λογισμικό και την εργασία σας. Εάν δεν πληρώνετε για το προϊόν, τότε κάποιος πληρώνει για εσάς as το προϊόν.

Διαχωρίζοντας την κρίσιμη υποδομή σας από το δίκτυο που αντιμετωπίζει το Διαδίκτυο και τα διαθέσιμα δίκτυα προμηθευτών, μπορείτε να παρέχετε ένα επίπεδο προστασίας. Ωστόσο, ορισμένες επιθέσεις μπορούν να γεφυρώσουν αυτό το «κενό αέρα». Παρέχεται συντάκτης

Η ευαισθητοποίηση στον κυβερνοχώρο είναι ζωτικής σημασίας

Τέλος, μπορείτε να μεγιστοποιήσετε την ανθεκτικότητα στον κυβερνοχώρο εκπαιδεύοντας όλους στον οργανισμό σας να μάθουν νέες δεξιότητες. Αλλά είναι ζωτικής σημασίας να ελέγξετε εάν η εκπαίδευση σας λειτουργεί. Χρησιμοποιήστε πραγματικές ασκήσεις - σε συνδυασμό με επαγγελματίες ασφαλείας - για να εξετάσετε τον οργανισμό σας, να εξασκήσετε αυτές τις δεξιότητες και να επεξεργαστείτε όπου πρέπει να κάνετε βελτιώσεις.

Η τιμή οποιασδήποτε σύνδεσης στο Διαδίκτυο είναι ότι είναι ευάλωτη σε επίθεση. Αλλά όπως έχουμε δείξει, ούτε καν τα αυτόνομα συστήματα δεν είναι ασφαλή. Η σκόπιμη πρακτική και οι προσεκτικές προσεγγίσεις για την ασφάλεια μπορούν να αυξήσουν την προστασία της επιχείρησης ή του χώρου εργασίας σας.![]()

Σχετικά με τους συγγραφείς

Richard Matthews, υποψήφιος διδάκτορας, Πανεπιστήμιο της Αδελαΐδας και Nick Falkner, Αναπληρωτής Καθηγητής και Διευθυντής της Κοινοπραξίας Αυστραλιανών Smart Cities, Πανεπιστήμιο της Αδελαΐδας

Αυτό το άρθρο αναδημοσιεύθηκε από το Η Συνομιλία υπό την άδεια Creative Commons. Διαβάστε το αρχικό άρθρο.